Настройка маршрутизатора MikroTik с нуля (RouterOS 7). [Часть 1]

![Настройка маршрутизатора MikroTik с нуля (RouterOS 7). [Часть 1]](/content/59/logo/logo-mikrotik.png)

Продолжаем рублику «Микротик для чайников». В данной статье рассматривается пошаговая настройка маршрутизаторов MikroTik с установленной RouterOS 7 для дома и небольшого офиса с нуля. Обычно такая настройка включает в себя настройку работы в локальной сети, настройку Wi-Fi, настройку Firewall, настройку доступа в сеть интернет и настройки безопасности устройства.

Так как объем материала получается достаточно большим, то статья будет разбита на две части, в первой части будет изложен материал по настройке локальной сети, минимально необходимая настройка Firewall и подключение к сети интернет. Этого вполне достаточно чтобы устройства, подключенные проводом, имели доступ в интернет.

Если у вас уже есть настроенное устройство с версией RouterOS 6, и вы собираетесь обновиться до 7 версии, то настраивать с нуля его нет необходимости, обновление обычно происходит без каких-либо проблем.

Описанные в статье настройки производились на RouteOS версии 7.6, т.к. данная операционная система едина для всех маршрутизаторов компании MikroTik, то на каком устройстве будет производится настройка не имеет абсолютно никакого значения, различия в устройствах обычно только в установленном железе и количестве портов.

- Подготовка к настройке

- Подключение к MikroTik и сброс текущей конфигурации

- Настройка локальной сети

- Минимальная настройка Firewall

- Настройка интернет

- Настройка DNS сервера

- Заключение

Подготовка к настройке

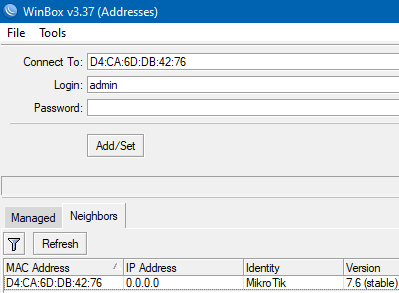

Скачиваем последнюю версию WinBox с сайта MikroTik, (прямые ссылки для версии WinBox_x32 и WinBox_x64), RouterOS версии 7.6 требует версию WinBox не ниже 3.37.

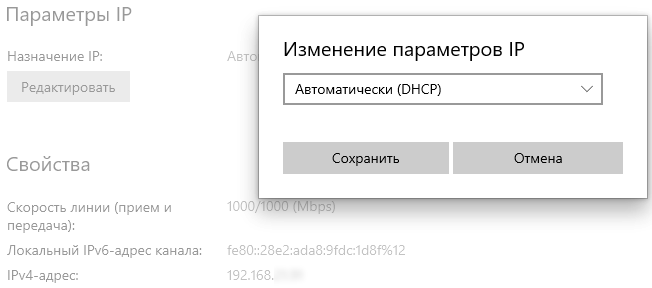

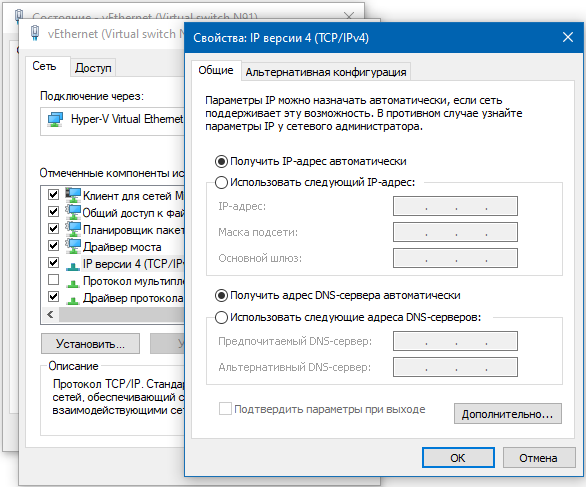

В настройках сетевой карты компьютера выставляем получение IPv4 адреса по DHCP. В Windows 10 это можно сделать двумя способами:

Способ 1. Пуск -> Параметры -> Сеть и Интернет -> Свойства (Ethernet) -> Редактировать (Параметры IP). Изменение параметров IP -> Автоматически (DHCP).

Способ 2. Пуск -> Служебные - Windows -> Панель управления -> Все элементы панели управления -> Центр управления сетями и общим доступом -> Изменение параметров адаптера -> правой клавишей на Подключение по локальной сети -> Свойства -> IP версии 4 (TCP/IP) -> Свойства, выбрать Получить IP-адрес автоматически и Получить адрес DNS сервера автоматически.

Включаем MikroTik и подключаем его патч-кордом к компьютеру, в какой порт на MikroTik особого значения не имеет, но на устройствах с настройками по умолчанию, обычно, первый порт настроен на подключение к провайдеру, остальные собраны в Bridge для подключения устройств локальной сети, поэтому лучше выбрать Ethernet порт отличный от первого.

ВНИМАНИЕ! Провод провайдера в MikroTik не подключать! Это будет сделано позднее.

Подключение к MikroTik и сброс текущей конфигурации

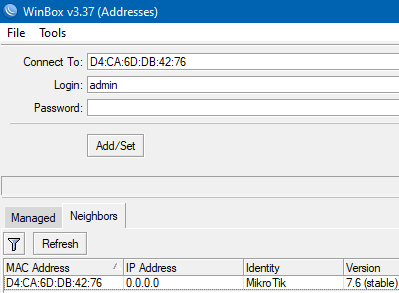

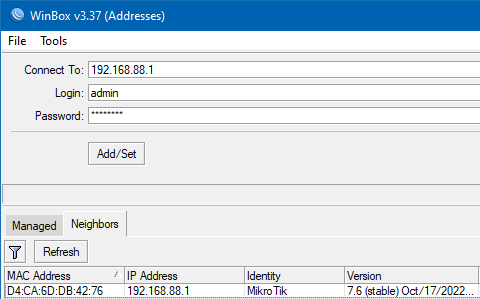

Запускаем WinBox, на вкладке Neighbors должно отобразиться найденное устройство. Подключиться можно либо по MAC адресу, либо по IP адресу, для удобства, чтобы не набирать руками можно нажать на соответствующее поле.

Если в поле IP адрес указано 0.0.0.0, это означает что данный порт или устройство не настроены должным образом, в таком случае подключаемся по MAC адресу. По умолчанию пользователь (Login): admin, пароль отсутствует.

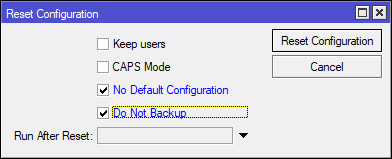

Делаем полный сброс конфигурации, переходим System -> Reset Configuration, в открывшемся окне выбираем No Default Configuration и Do Not Backup, нажимаем кнопку Reset Configuration. Здесь пункт No Default Configuration - не загружать заводские настройки по умолчанию, получаем полностью ненастроенное устройство. Пункт Do Not Backup - перед сбросом не делать резервную копию устройства, если устройство ранее было настроено и данные настройки Вам дороги как светлая память о прошлом, то данный пункт можно не выбирать.

Настройка локальной сети

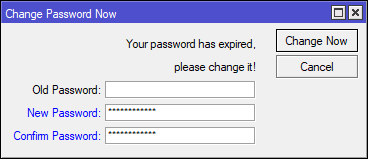

После сброса подключаемся программой WinBox к устройству по MAC адресу, здесь уже без вариантов, т.к. настроенных адресов у устройства больше нет. По умолчанию пользователь (Login): admin, пароль отсутствует.

При первом входе в целях безопасности будет предложено установить новый пароль пользователю admin. Придумываем, запоминаем, заполняем, нажимаем Change Now.

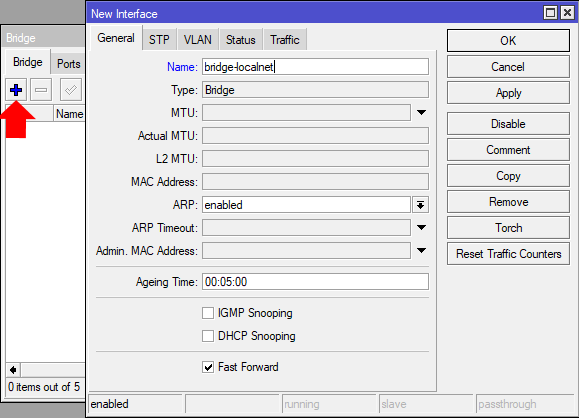

Создаем Bridge интерфейс, в котором будут объединены Ethernet порты и Wlan интерфейсы локальной сети, по сути создаем Switch работающий в локальной сети. Выбираем Bridge, в открывшемся окне на вкладке Bridge нажимаем +. В окне создания нового интерфейса в поле Name вводим удобное для понимая в дальнейшем наименование и нажимаем OK.

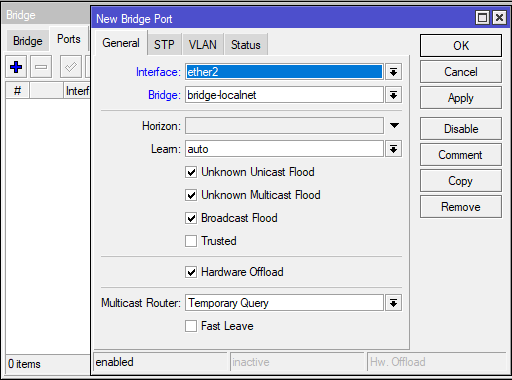

Добавляем в созданный Bridge интерфейс порты, к которым будут подключаться компьютеры и устройства, работающие в локальной сети.

Небольшое отступление для тех, кто не понимает, что мы делаем, остальные смело листают к следующему абзацу. В 99% домашних роутерах, будь то D-Link, Tp-Link, Asus или Xiaomi уже всё сделано производителем из коробки и изменить это нельзя. Один порт сделан для подключения к провайдеру, он подписан WAN и, скорее всего выделен отдельным цветом, остальные порты (как правило их четыре) и модули беспроводной связи объединены в один Switch, а точнее в Bridge интерфейс, которому назначен адрес что-то из 192.168.1.1. В MikroTik так реализовано в конфигурации по умолчанию, порт с цифрой 1 предназначен для подключения к провайдеру, порты 2 - 5 и Wlan объединены в один Bridge. Но MikroTik и прекрасен тем, что конфигурацию можно настроить под себя, например, порт 1 задействовать под основного провайдера, порт 2 под резервного провайдера, порт 3 и 4 объединить в один Bridge для локальной сети где будут домашние компьютеры, а порты 4 и 5 (6, 7, 8 столько, сколько есть на устройстве) объединены в Bridge где будут подключены устройства умного дома. При этом ограничить доступ к сети IoT устройств из локальной сети или сделать чтобы IoT устройства ходили в интернет через второго провайдера. Здесь мы не будем рассматривать сложные конфигурации и ограничимся самой обычной, на уровне домашнего маршрутизатора из поднебесной.

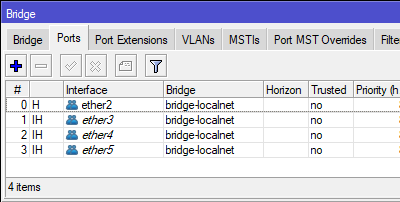

Итак, на вкладке Ports добавляем Ethernet интерфейсы в созданный Bridge. Нажимаем +, в открывшемся окне в поле Interface выбираем нужный интерфейс, в поле Bridge выбираем созданный Bridge интерфейс, нажимаем OK. Повторяем пока не добавим все необходимые интерфейсы. Не забываем добавить порт, к которому подключен наш компьютер.

После добавления всех необходимых портов должен быть примерно такой список:

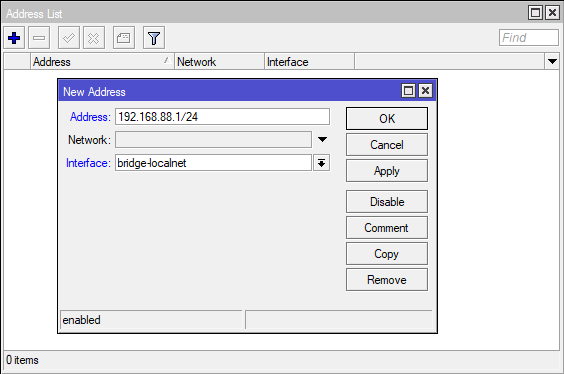

Переходим к настройке IP адреса устройства в локальной сети. Открываем IP -> Addresses, в окне Address List нажимаем +, откроется окно добавления IP адреса интерфейсу, указываем:

- Address - IP адрес маршрутизатора в локальной сети, например, 192.168.88.1/24, где через

/(прямой слеш) указана маска сети, префикс /24 соответствует маске 255.255.255.0 и позволяет использовать 254 адреса в локальной сети. Если кому-то такая запись не очень понятна, то вместо 192.168.88.1/24 можно записать 192.168.88.1/255.255.255.0, при сохранении маска автоматически будет преобразована в префикс /24. - Interface - выбираем созданный нами Bridge (bridge-localnet).

Поле Network оставляем неактивным, оно заполнится автоматически на основе внесенной маски сети, нажимаем OK.

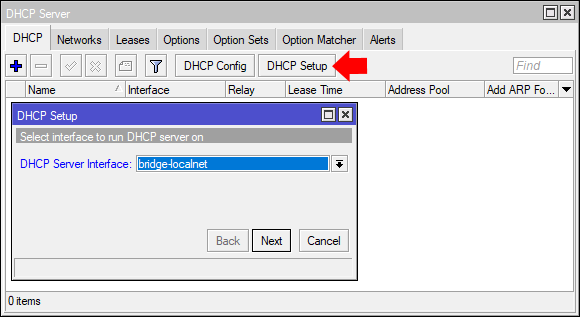

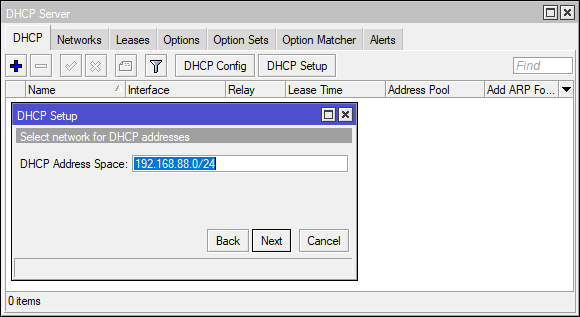

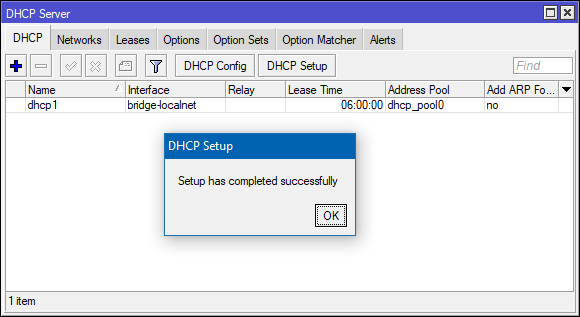

Для автоматической раздачи устройствам в сети IP адресов и необходимых сетевых настроек настраиваем DHCP сервер. Переходим IP -> DHCP Server, в открывшемся окне на вкладке DHCP нажимаем DHCP Setup. Откроется мастер настройки, на первой вкладке в поле DHCP Server Interface выбираем созданный ранее Bridge интерфейс. Нажимаем Next.

DHCP Address Space - указываем адресное пространство, в котором будет производиться выдача IP адресов, указывается как Network/Mask. Для тех, кто не понимает, что здесь надо вводить, то Network можно подсмотреть в разделе IP -> Addresses, а Mask взять из префикса в поле Address там же. Нажимаем Next.

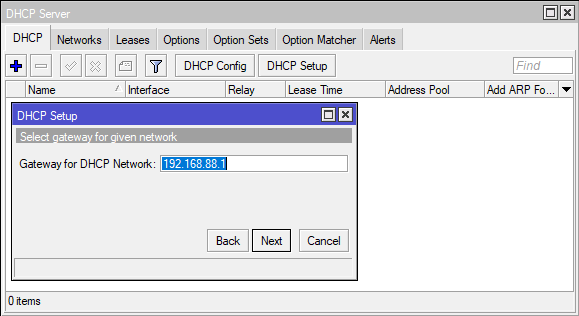

Gateway For DHCP Network - адрес маршрутизатора в сети. Т.к. мы настраиваем устройство как маршрутизатор для доступа наших устройств к сети интернет, то указываем ранее присвоенный адрес устройству, маску сети в данном пункте указывать не надо. Нажимаем Next.

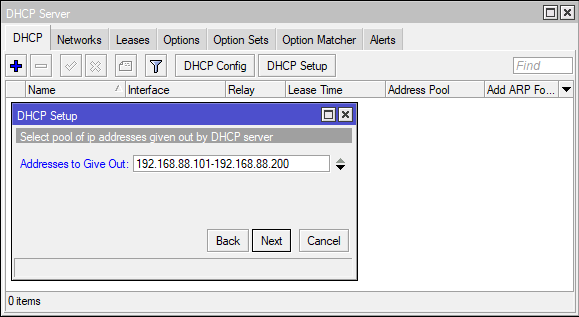

Addresses to Give Out - диапазон IP адресов, из которого DHCP сервер будет выдавать адреса подключенным устройствам в сети. Для сети /24 можно выдать 254 адреса, не забываем, что один адрес уже используется маршрутизатором и его необходимо исключить из этого диапазона. Нажимаем Next.

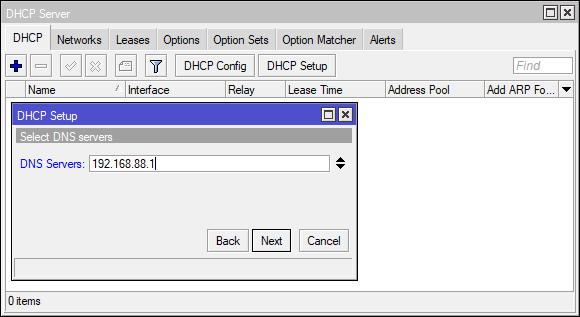

DNS Servers - адрес или несколько адресов где расположен(ы) сервис(ы) преобразования доменных имен в IP адреса. В домашних сетях указываем адрес настраиваемого нами маршрутизатора. Нажимаем Next.

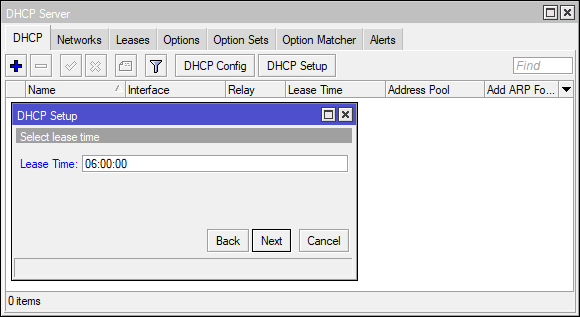

Lease Time - Время резервирования IP адреса за устройством в сети. После истечения данного времени если устройство продолжает работать, то время аренды обновляется и IP адрес остается за данным устройством, если устройство нет в сети, то IP адрес может быть зарезервирован за другим устройством. Нажимаем Next.

На этом работа мастера завершается, DHCP настроен.

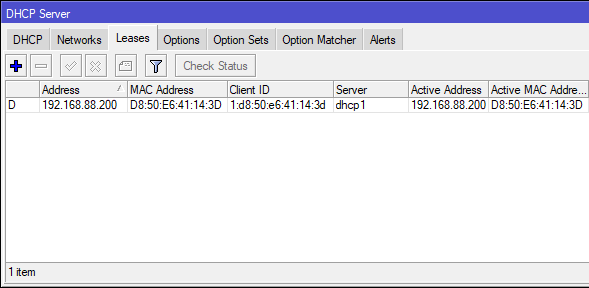

На вкладке Leases проверяем что компьютер, с которого производится настройка MikroTik получил IP адрес.

Переподключаемся к настраиваемому устройству (Session -> Disconnect) для проверки работы локальной сети.

Минимальная настройка Firewall

Для предотвращения несанкционированного доступа к маршрутизатору и устройствам в локальной сети из сети интернет добавляем необходимые правила в Firewall.

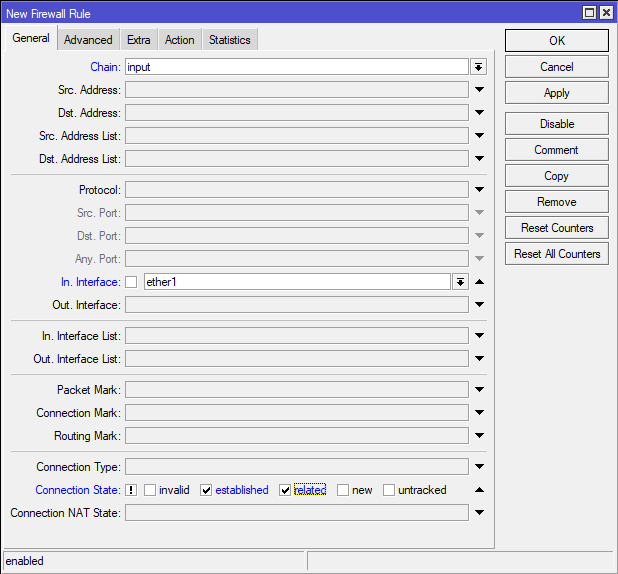

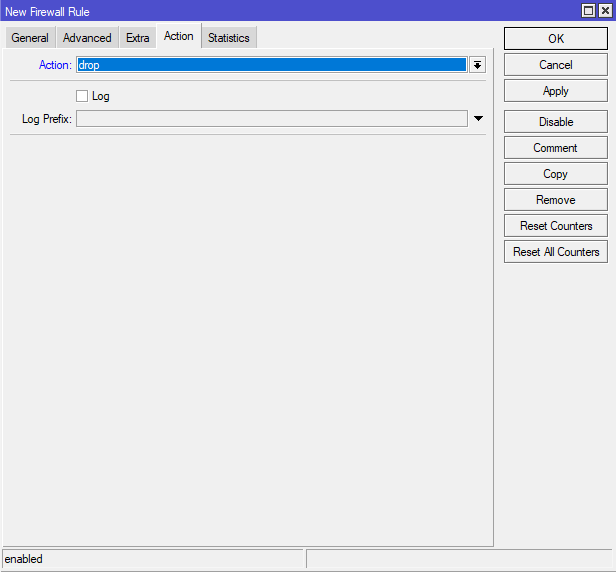

Переходим в раздел IP -> Firewall, на вкладке Filter Rules нажимаем +. В открывшемся окне на вкладке General добавляем:

- Chain - Input

- In. Interface - ether1

- Connection State - отмечаем в окне первый не подписанный квадрат, он выделится восклицательным знаком, далее выбираем established и related

Переходим на вкладку Action, в поле Action выбираем drop. Нажимаем OK.

Немного пояснений к описанному выше. В поле In. Interface мы указали интерфейс ether1, именно к этому порту у нас будет подключен в скором будущем провод провайдера, если вы планируете использовать для подключения к интернет другой порт, то необходимо указать его. Интерфейс, предназначенный для подключения к сети интернет не должен входить в созданный ранее Bridge интерфейс!

Созданное правило будет блокировать все входящие пакеты, адресованные настраиваемому маршрутизатору из внешней сети (в данном случае приходящие на интерфейс ether1), кроме уже установленных подключений, инициированных маршрутизатором.

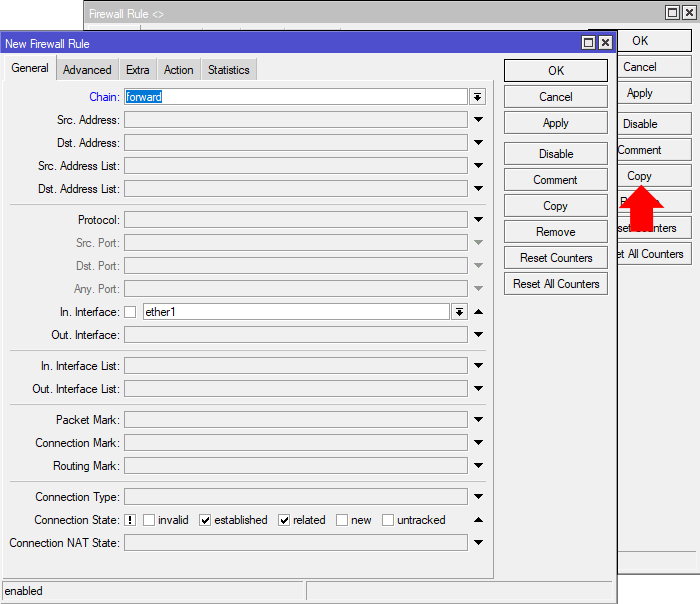

На основе текущего правила создадим еще одно, оно будет похоже на первое, только будет действовать на проходящие пакеты через маршрутизатор из внешней сети к устройствам в локальной сети. Открываем созданное правило и жмем кнопку Copy, в новом окне в поле Chain выбираем forward. В обоих окнах нажимаем OK.

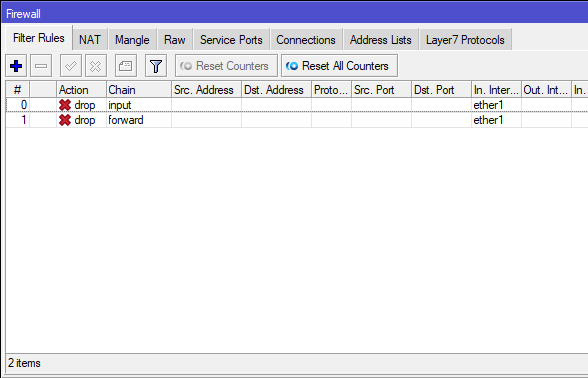

В итоге у нас в списке Filter Rules должно появиться два запрещающих правила.

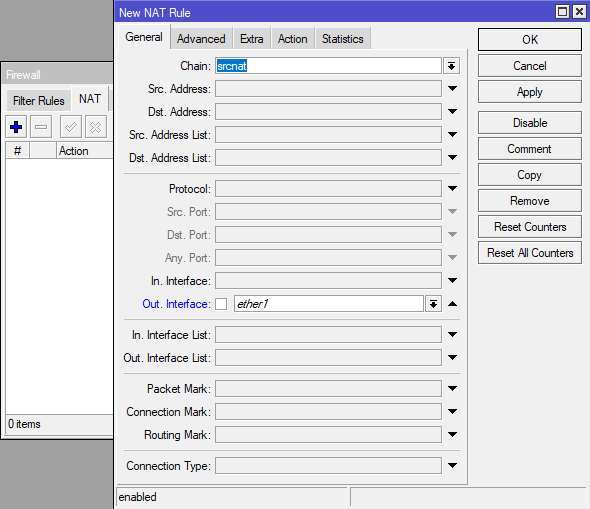

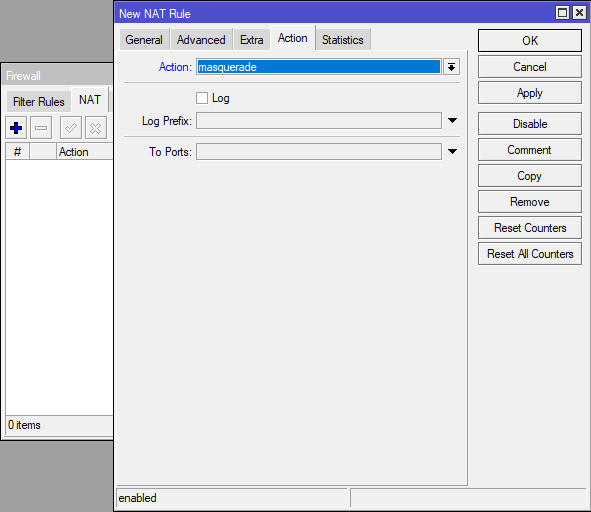

Для доступа устройств локальной сети в сеть интернет настраиваем NAT на соответствующей вкладке нажав +. В окне создания правила на вкладке General заполняем:

- Chain - srcnat

- Out. Interface - ether1

Переходим на вкладку Action, в поле Action выбираем masquerade. Нажимаем OK.

Созданное правило будет подменять на исходящих пакетах во внешнюю сеть IP адрес устройства локальной сети на IP адрес маршрутизатора назначенному интерфейсу, к которому подключен провод провайдера.

Это минимальный набор правил для защиты устройств в сети, для более глубокого погружения в тему настройки Firewall рекомендую к прочтению статью: Настройка Firewall на шлюзе MikroTik.

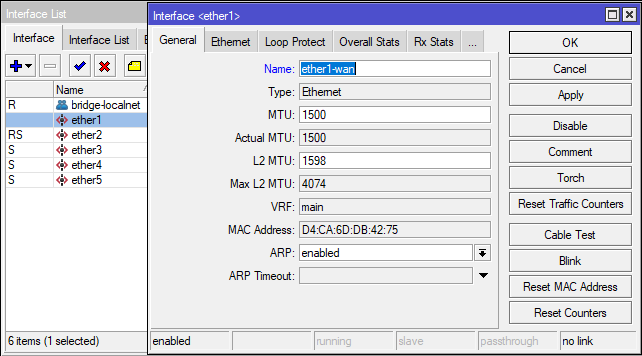

Настройка интернет

Как я говорил ранее, провод интернет провайдера будем подключать в первый порт на устройстве, это ни с чем не связано, просто для удобства. В меню Interfaces двойным нажатием открываем свойства ether1 и поле Name записываем ether1-wan. Сохраняем кнопкой OK. Это сделано для удобства чтения конфигурации, если зайти в раздел Firewall, то увидим, что в созданных ранее правилах In. Interface поменялся на ether1-wan. В дальнейшем по тексту он будет называться коротко - WAN.

Некоторые интернет провайдеры привязывают MAC адрес клиентского устройства к выдаваемым IP адресам или для ограничения доступа, поэтому если у вас сменилось оборудование не забываем позвонить провайдеру и сообщить MAC address WAN интерфейса.

Если общение со службой поддержки провайдера у вас вызывает какие-то проблемы, то MAC адрес можно сменить на WAN интерфейсе самому. Изменение MAC адреса выполняется только из командной строки, нажимаем New Terminal в открывшемся окне вводим:

/interface/ethernet/set ether1-wan mac-address=<strong>XX:XX:XX:XX:XX:XX</strong>

где XX:XX:XX:XX:XX:XX новый MAC адрес интерфейса.

Теперь необходимо назначить IP адрес WAN интерфейсу, это делается одним из двух способов, какой из них необходим вам надо уточнить в тексте договора либо в техподдержке провайдера.

- Получение IP адреса от оборудования провайдера по DHCP автоматически.

- Прописывание IP адреса вручную.

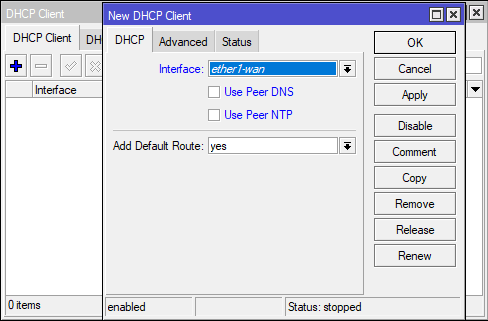

Получение IP адреса по DHCP (Вариант #1). Переходим IP -> DHCP Client, на вкладке DHCP Client нажимаем +. В окне New DHCP Client заполняем:

- Interface - выбираем WAN интерфейс.

- Use Peer DNS - использование серверов DNS провайдера. Если будут использоваться другие, например, DNS сервера Google, то снимаем галочку.

- Use Peer NTP - использование серверов провайдера для синхронизации времени. Если будут использоваться другие, например, NTP сервера Google, то снимаем галочку.

- Add Default Route - автоматическое добавление и использование по умолчанию шлюза провайдера в таблице маршрутизации.

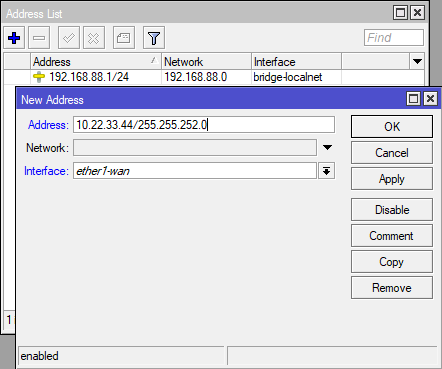

Прописывание IP адреса вручную (Вариант #2). Переходим IP -> Addresses, в окне Address List нажимаем +, откроется окно добавления IP адреса интерфейсу, указываем:

- Address - IP адрес маршрутизатора в сети провайдера и маска сети. Мы уже раньше рассматривали что маска сети записывается как префикс, но в договорах провайдер обычно пишет маску полностью, поэтому через прямой слеш записываем как указано в договоре, например,

10.22.33.44/255.255.252.0, при сохранении префикс будет автоматически рассчитан из записи маски. - Interface - выбираем созданный нами WAN интерфейс (ether1-wan).

Поле Network оставляем неактивным, оно заполнится автоматически на основе внесенной маски сети, нажимаем OK.

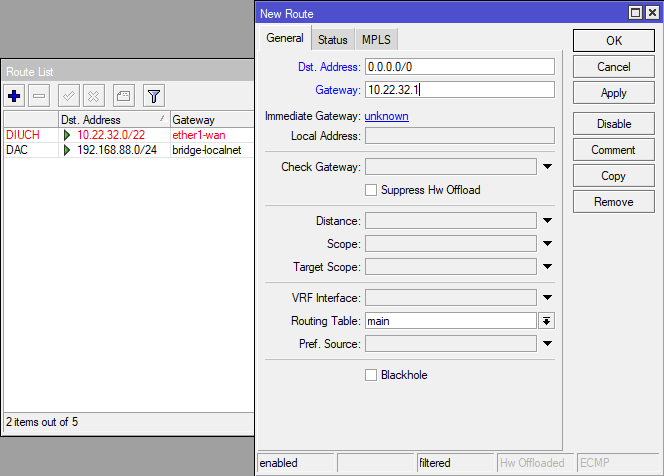

Добавляем маршрут по умолчанию. Если маршрутизатор получает IP адрес от DHCP сервера и выставлена настройка Add Default Gateway = yes, то настраивать ничего не надо! Переходим IP -> Route, в окне Route List нажимаем +. Заполняем следующие поля:

- Dst. Address - адрес назначения, для маршрута по умолчанию устанавливается

0.0.0.0/0. - Gateway - шлюз для маршрута. IP адрес, маска сети и шлюз обычно прописаны в договоре провайдера.

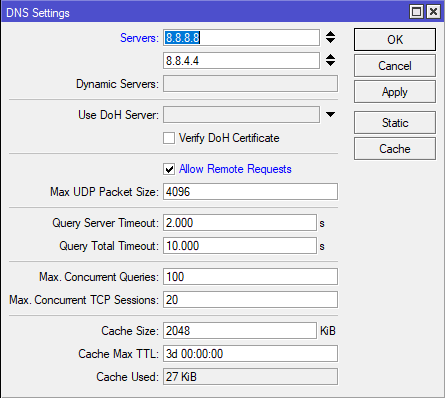

Настройка DNS сервера

Для корректного доступа к сети интернет маршрутизатора и устройств локальной сети осталось настроить DNS сервер. Переходим IP -> DNS, в поле Servers вносим IP адреса DNS серверов Google (8.8.8.8 и 8.8.4.4). Включаем настройку Allow Remote Requests, теперь маршрутизатор будет выступать в качестве DNS сервера для устройств в локальной сети. Нажимаем OK.

Заключение

Теперь мы можем подключить провод провайдера в WAN порт на MikroTik.

Если все настройки сделаны верно, то на маршрутизаторе и на компьютере, с которого выполнялась настройка должен появиться интернет. Для проверки на MikroTik запускаем New Terminal, в консоли вводим:

ping 8.8.8.8

До завершения полной настройки устройства осталось рассмотреть настройку Wi-Fi, настройку синхронизации времени в сети и некоторые настройки для повышения безопасности устройства, все это описано во второй части статьи: Настройка маршрутизатора MikroTik с нуля (RouterOS 7). [Часть 2]

Комментарии