Туннельный брокер IPv6, настройка 6to4 туннеля в Mikrotik

IPv6 всё уверенней шагает по планете, согласно статистики Google на конец 2020 года, доля IPv6 трафика составляет 30%. В Германии, например, подключаясь к провайдеру, часто выдают только IPv6 адрес. Это связано с тем, что адреса IPv4 закончились и выдача дополнительных адресов нуждающимся происходит за счет высвобождения имеющихся у тех, кто активно переходит на IPv6 адресацию. Количество IPv6 адресов настолько велико, что каждое устройство в доме (если оно поддерживает IPv6) будет иметь свой уникальный адрес в сети интернет, да да... в IPv6 понятие и костыль под названием NAT отсутствует.

В России дела с развитием IPv6 обстоят плачевно, большинство провайдеров не предоставляет данную услугу, совсем, в том числе и в крупных городах. Когда пользоваться IPv6 не получается, но хочется можно воспользоваться услугами туннельного брокера. Поскольку IPv6 адресов очень много, то провайдеры обычно не жадничают и нарезают пользователям маски /64. Ниже рассмотрим настройку MikroTik с туннельным брокером IPv6.

- Настройка туннеля для работы MikroTik с tunnelbroker (Туннельный брокер IPv6)

- Настройка DNS

- Настройка IPv6 в локальной сети

- Настройка IPv6 Firewall

- Маска /48

Настройка туннеля для работы MikroTik с tunnelbroker (Туннельный брокер IPv6)

ВНИМАНИЕ! Для настройки необходим постоянный внешний статический IPv4 адрес.

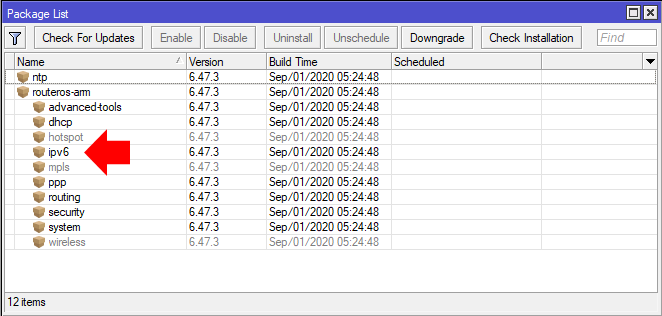

Первым делом в MikroTik надо проверить и по необходимости включить пакет ipv6 (System -> Packages). После включения пакета устройство необходимо перезагрузить (System -> Reboot).

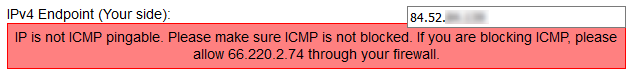

Открываем сайт IPv6 Tunnel Broker https://tunnelbroker.net/, кнопка Register. Заполняем необходимые данные. Подтверждаем регистрацию пройдя по ссылке из письма. Входим в аккаунт. В меню User Functions выбираем Create Regullar Tunnel. В поле IPv4 Endpoint (Your side) вносим свой внешний IP адрес, ниже, для справки, в поле You are viewing from написан ваш текущий IP адрес. Если после ввода своего IP адреса появилось сообщение: IP is not ICMP pingable. Please make sure ICMP is not blocked. If you are blocking ICMP, please allow 66.220.2.74 through your firewall, то для указанного IP адреса разрешаем входящие ICMP пакеты.

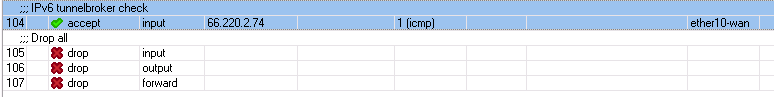

В MikroTik добавляем для указанного в данном случае IP адреса 66.220.2.74 разрешающее правило (IP -> Firewall), ether10-wan - WAN интерфейс в устройстве. Если данное сообщение не выводится, то следующее правило добавлять не надо.

/ip firewall filter add chain=input src-address=<strong>66.220.2.74</strong> protocol=icmp in-interface=<strong>ether10-wan</strong> action=accept comment="IPv6 tunnelbroker check"

Размещаем правило над запрещающими правилами.

Из списка ниже выбираем понравившийся сервер, но лучше выбирать поближе к вашему местонахождению. Нажимаем кнопку Create tunnel.

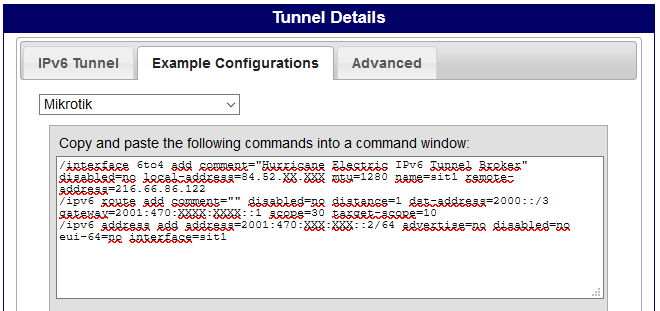

После создания конфигурации переходим на вкладку Example Configuration, в меню Select Your OS выбираем Mikrotik. В поле появятся три команды, которые необходимо скопировать и ввести в командной строке своего MikroTik.

Первая команда - добавление нового 6to4 интерфейса. В списке интерфейсов (Interfaces) появится новый интерфейс sit1.

Вторая команда - добавление маршрута по умолчанию в IPv6 таблицу маршрутизации (IPv6 -> Routes).

Третья команда - назначение IPv6 адреса интерфейсу sit1.

Добавляем в Firewall правила для корректной работы туннеля. Для примера выше 216.66.86.122 - адрес выбранного сервера, protocol=41 - протокол для инкапсуляции пакета IPv6 в пакет IPv4, ether10-wan - WAN интерфейс в устройстве.

/ip firewall filter add chain=input src-address=<strong>216.66.86.122</strong> protocol=<strong>41</strong> in-interface=<strong>ether10-wan</strong> action=accept /ip firewall filter add chain=output dst-address=<strong>216.66.86.122</strong> protocol=<strong>41</strong> out-interface=<strong>ether10-wan</strong> action=accept

Помещаем правило выше запрещающих, к созданному ранее правилу.

Проверяем работу IPv6, в командной строке MikroTik вводим:

ping 2001:4860:4860::8888

При нормальной работе туннеля получаем положительные ответы.

Настройка DNS

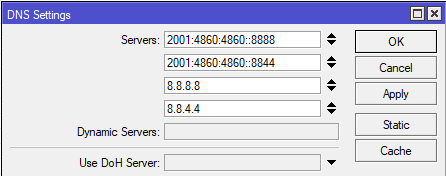

В MikroTik'e во вкладке IPv6 нет своего пункта настройки DNS, вместо этого он настраивается во вкладке IP (IP -> DNS). Первыми двумя DNS серверами указываем IPv6 адреса Google: 2001:4860:4860::8888 и 2001:4860:4860::8844, ниже свои текущие IPv4 DNS сервера.

Настройка IPv6 в локальной сети

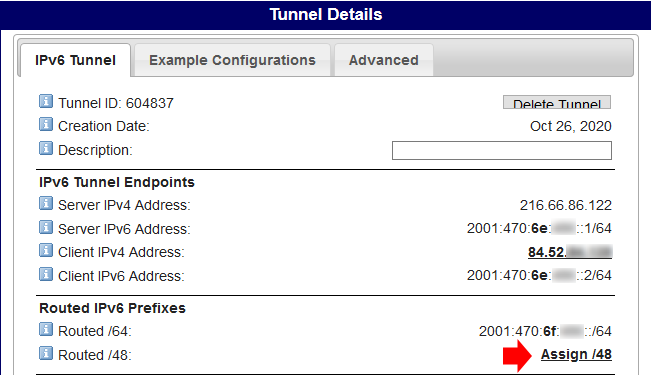

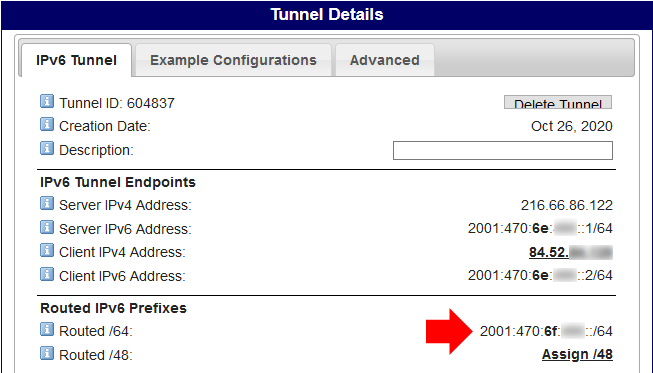

Для назначения IPv6 адресов клиентам локальной сети, интерфейсу (обычно это bridge), который служит шлюзом для устройств, находящихся внутри присваиваем IPv6 адрес из выданного нам пула Routed IPv6 Prefixes. Параметр advertise указываем yes.

/ipv6 address add address=<strong>2001:470:6f:XXXX::1/64</strong> advertise=yes disabled=no eui-64=no interface=<strong>bridge-local</strong>

bridge-local - интерфейс, служащий шлюзом для локальных устройств.

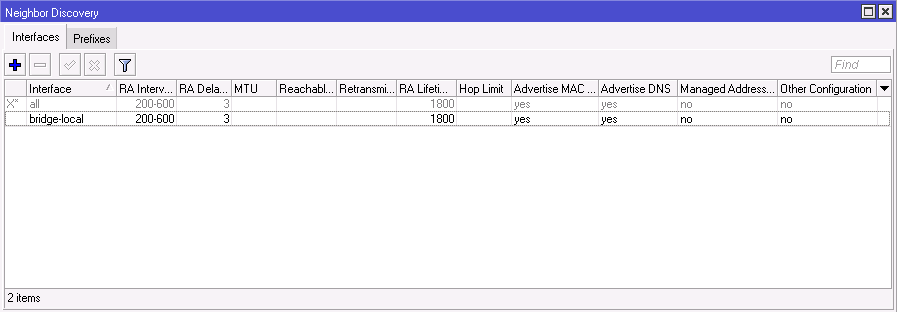

В Neighbor Discovery (IPv6 -> ND) отключаем запись по умолчанию для всех интерфейсов и добавляем запись для интерфейса локальной сети bridge-local, параметры advertise-mac-address и advertise-dns ставим yes.

/ipv6 nd disable [ find default ] /ipv6 nd add interface=<strong>bridge-local</strong> advertise-mac-address=yes advertise-dns=yes

На этом этапе устройства в локальной сети должны начать получать адреса IPv6. Проверяем с клиентского устройства работу IPv6.

Для Windows: Win+R -> cmd -> ping 2001:4860:4860::8888

Для Unix: $ ping6 2001:4860:4860::8888

Настройка IPv6 Firewall

Не забываем о безопасности устройств в сети. Добавляем минимум необходимых правил в Firewall (IPv6 -> Firewall) от нежелательного трафика:

/ipv6 firewall filter add chain=input in-interface=<strong>ether10-wan</strong> action=drop connection-state=!established,related /ipv6 firewall filter add chain=input in-interface=<strong>sit1 </strong>action=drop connection-state=!established,related /ipv6 firewall filter add chain=forward in-interface=<strong>ether10-wan</strong> action=drop connection-state=!established,related /ipv6 firewall filter add chain=forward in-interface=<strong>sit1</strong> action=drop connection-state=!established,related

ether10-wan - WAN интерфейс, правила с указанием этого интерфейса фильтруют паразитный IPv6 трафик, который может прийти со стороны провайдера.

sit1 - 6to4 туннель, в котором курсирует наш основной IPv6 трафик.

Дайте мне таблеток от жадности, да побольше, побольше...

Тем, кому подсети /64 кажется мало, могут получить подсеть /48 в Routed IPv6 Prefixes. Для каких целей необходимо такое количество адресов каждый решает сам, в настройке от описанного выше примера отличий нет.